Cyber Resilience Act

Wir unterstützen Sie bei der Umsetzung des EU Cyber Resilience Act (CRA).

bytes at work überführt die Anforderungen des EU Cyber Resilience Act (CRA) in effiziente, wiederholbare und auditfähige Prozesse:

- SBOM-Erstellung

- Vulnerability Monitoring für Yocto Linux & Zephyr RTOS

- abgesicherte Updateverfahren / Secure Update

- Dokumentation

Was ist der CRA und wann tritt er in Kraft

Der Cyber Resilience Act (Regulation EU 2024/2847) definiert verbindliche Sicherheitsanforderungen für Produkte mit digitalen Elementen. Erfasst sind Hardware, Software und Firmware, sobald ein Produkt direkt oder indirekt vernetzt ist. Hersteller sind verpflichtet, Sicherheit über den gesamten Lebenszyklus nachweisbar zu planen, umzusetzen und zu dokumentieren; abhängig von der Risikoklasse ist vor dem Inverkehrbringen eine Konformitätsbewertung durch eine benannte Stelle erforderlich.

Hinweis: Der folgende Text dient nur zu Informationszwecken. Verbindlich und rechtssicher ist allein der offizielle Gesetzestext auf der Website der Europäischen Union. Offizielle CRA-Seite: https://digital-strategy.ec.europa.eu/en/policies/cyber-resilience-act

Warum jetzt handeln

- Fristen und CE-Pflichten: Der CRA gilt stufenweise. Ein früher Start reduziert Umstellungskosten und schafft Puffer für Konformitätsbewertungen.

- Haftung und Sanktionen: Fehlende Nachweise erhöhen Audit- und Rückrufrisiken und können zu erheblichen Geldbussen bis hin zum Vertriebsstopp führen.

- Markterwartungen: OEMs verlangen SBOMs, Patch- und Meldeprozesse. Fehlt der Nachweis, verzögern sich Freigaben und Ausschreibungen.

- Qualität über den Lebenszyklus: Früh eingeführte Automatisierung verbessert die Sicherheit von Releases und Updates nachhaltig.

- Wettbewerbsvorteil: Nachweisbare Security wird zunehmend zum Entscheidungskriterium in Beschaffung und Partnerschaften.

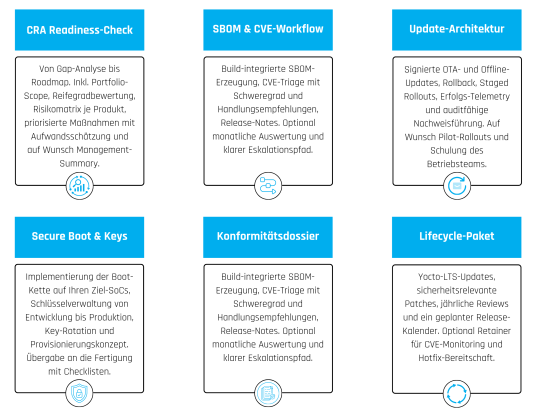

Unsere CRA-Leistungen

Alles ist modular und auf Ihre Wünsche und Bedürfnisse zugeschnitten.

Ihre Vorteile

- Konformität systematisch erreichen: Roadmap, klare Verantwortlichkeiten, prüffähige Artefakte und vollständige Traceability.

- Auditbereit aus der Pipeline: Build-integrierte SBOMs, automatisierte CVE-Triage und reproduzierbare Releases mit Nachweisführung.

- Sicherheit im Feld: Secure Boot, kontrollierte Schlüsselverwaltung sowie signierte Updates mit Staging und Rollback.

- Weniger manueller Aufwand: Standardisierte Vorlagen, Automatisierung und klare Eskalationspfade senken Fehler und Durchlaufzeiten.

- Planung und Marktzugang absichern: Modularer Paketumfang mit festen Deliverables und schnellerer CE- sowie OEM-Freigabe.